ข่าวสารที่เกี่ยวข้อง

3 รูปแบบ Hacker

4 สิงหาคม 2566

2,252

ครั้ง

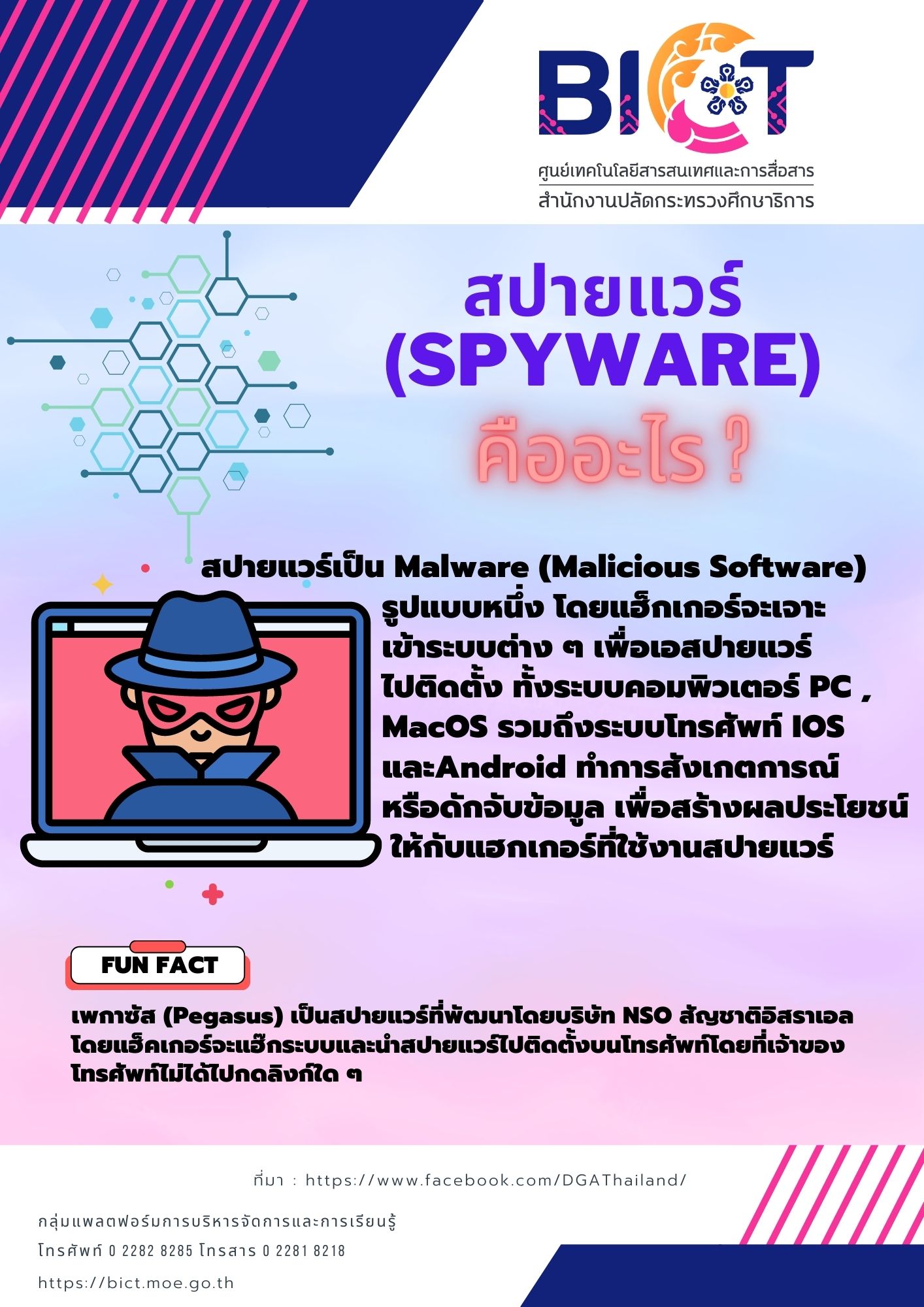

ทำไมต้องระวัง SPYWARE

4 สิงหาคม 2566

1,361

ครั้ง

สปายแวร์ คืออะไร

4 สิงหาคม 2566

1,719

ครั้ง

10 พฤติกรรมเสี่ยงคุกในโลกออนไลน์

4 สิงหาคม 2566

1,180

ครั้ง

“คิดก่อนพิมพ์” ลดโอกาสตกเป็นเหยื่อฟิชชิงได้ ่

4 สิงหาคม 2566

1,148

ครั้ง

ข่าวสารล่าสุด

ผอ.ศทก. เข้าร่วมต้นรับ รมว.ศธ – รมช.ศธ ในโอกาสเข้าทำงานที่กระทรวง

9 กรกฎาคม 2568

18

ครั้ง

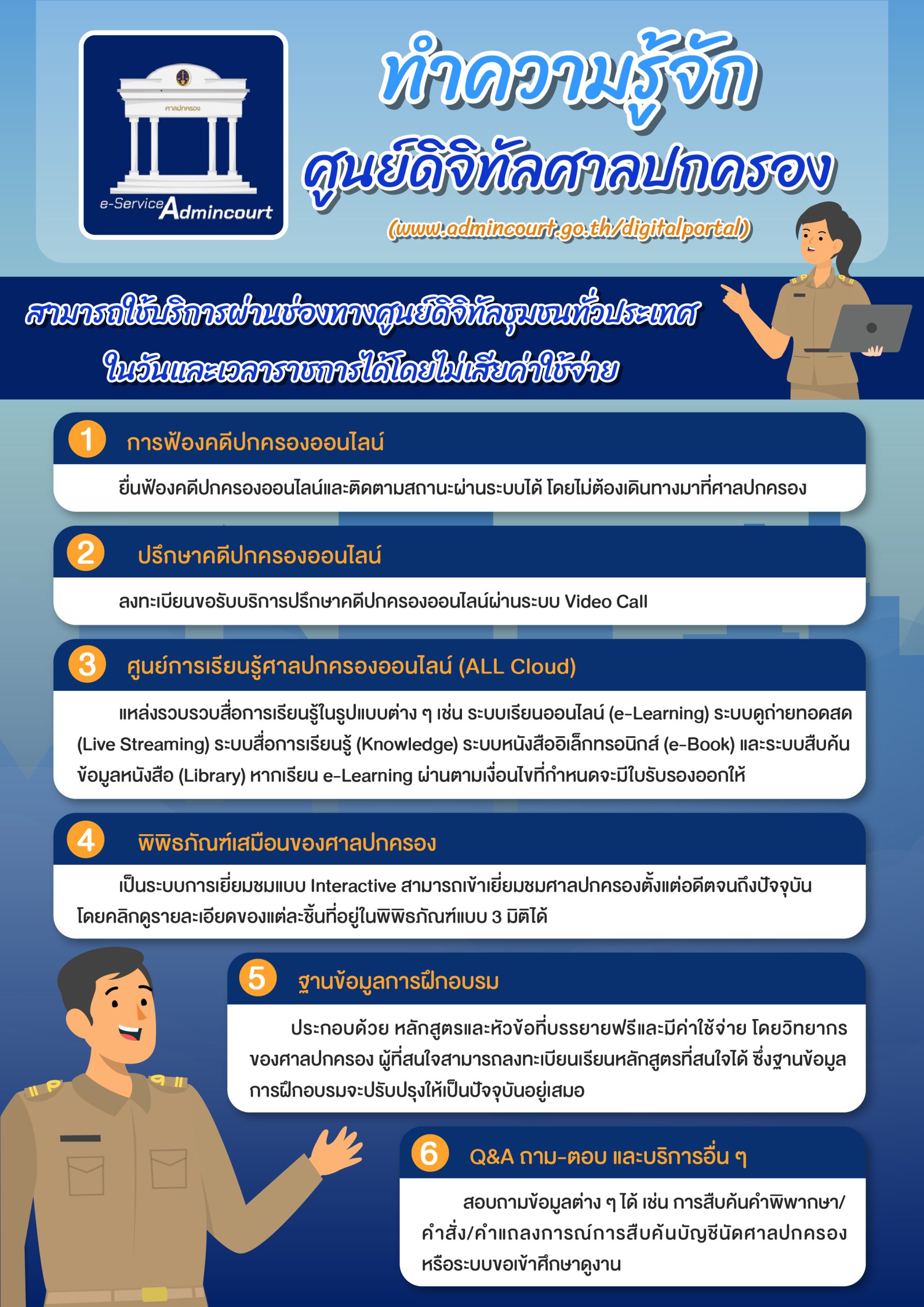

สื่อประชาสัมพันธ์แนะนำช่องทางการเข้าถึงการบริการของศาลปกครอง

4 กรกฎาคม 2568

22

ครั้ง

รายงานผลการดำเนินงานตามแผนปฏิบัติราชการประจำปีงบประมาณ พ.ศ.2567

30 มิถุนายน 2568

42

ครั้ง

รายงานผลการดำเนินโครงการพัฒนาองค์กรเพื่อเพิ่มประสิทธิภาพการทำงาน ศทก. ประจำปีงบประมาณ พ.ศ. ๒๕๖๘

24 มิถุนายน 2568

253

ครั้ง

ศทก. ร่วมอำลา’นายสิริพงศ์ อังคสกุลเกียรติ’ ผู้ช่วยรัฐมนตรีประจำกระทรวงศึกษาธิการ

19 มิถุนายน 2568

255

ครั้ง